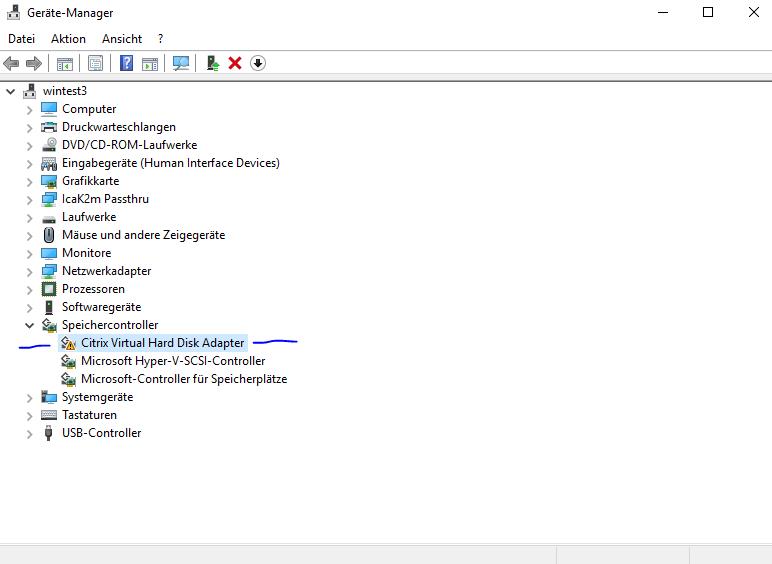

Wenn die PVS Device Driver 1912CU1 nicht korrekt per Softwareverteilung im Systemkontext installiert werden können da die benötigten Treiber nicht kopiert werden und der „Citrix Virtual Hard Disk Adapter“ im Gerätemanager eine Warnung über die fehlenden Treiber zeigt:

Dann kann dies eine Lösung sein:

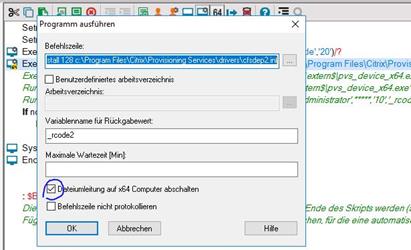

Nach Setup folgenden Befehl ausführen:Rundll32.exe setupapi,InstallHinfSection DefaultInstall 128 c:\Program Files\Citrix\Provisioning Services\drivers\cfsdep2.inf

Wichtig bei DSM x64 Umleitung beim Rundll32.exe Befehl abschalten.